출처 : http://100.naver.com/100.nhn?docid=793151

맬웨어(malware, malicious software), 악성 프로그램(malicious Program)이라고도 한다. 악성코드의 증상이나 유포 방법이 복잡해지고 지능화하고 있어 기존 안티바이러스 프로그램은 다양한 악성코드를 진단·치료할 수 있는 통합보안 프로그램으로 기능이 확장되고 있다.

주로 웹페이지를 검색할 때, P2P 서비스를 이용할 때, 셰어웨어를 사용할 때, 불법복제 프로그램을 사용할 때, 내부자(해커)가 직접 설치할 때, 전자우편의 첨부파일 또는 메신저 파일을 열 때 침투한다.

주요 증상은 네트워크 트래픽 발생, 시스템 성능 저하, 파일 삭제, 이메일 자동발송, 개인 정보 유출, 원격 제어 등이다.

예방을 위해서는 의심스러운 웹사이트 방문을 삼가하고, 잘 모르는 사람이 보냈거나 수상한 이메일을 열지 말고, 메신저로 오는 인터넷 주소나 첨부 파일을 함부로 접속하거나 열지 않는 것이 좋다. 또한 보안등급을 설정하고, 불법복제를 하지 않으며, 통합보안 프로그램을 설치해 항상 최신 버전으로 유지하고 실시간 감시 기능을 켜두는 것이 좋다.

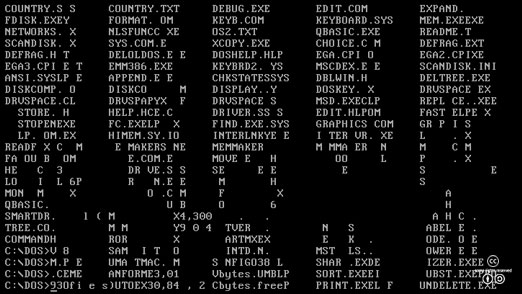

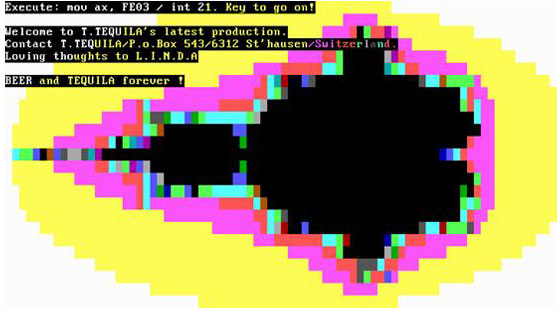

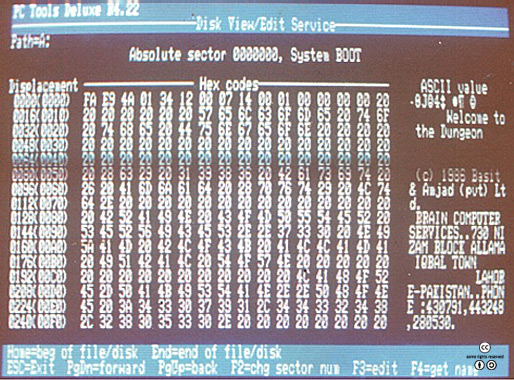

악성코드는 바이러스, 웜바이러스(worm virus), 트로이목마(Trojan horse)로 분류된다. 악성코드의 대표격인 바이러스는 프로그램, 실행 가능한 어느 일부분 혹은 데이터에 자기 자신 혹은 변형된 자신을 복사하는 명령어들의 조합이라고 정의된다. 감염대상 프로그램 혹은 코드를 변형해 바이러스 코드 혹은 일부 코드를 복제해 감염시키고 다른 대상을 감염시킴으로써 확산된다.

웜은 다른 프로그램의 감염없이 자신 혹은 변형된 자신을 복사하는 명령어들의 조합이라고 정의된다. 웜은 네트워크 어웨어 바이러스(Network Aware virus)라고 불리기도 한다. 웜은 기억장소에 코드 형태로 존재하거나 혹은 실행파일로 존재하며 실행되면 파일이나 코드 자체를 다른 시스템으로 복사한다.

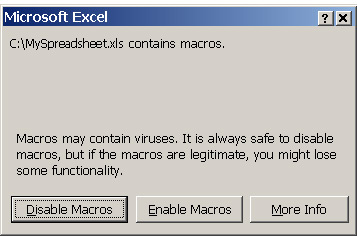

트로이목마는 컴퓨터의 프로그램 내에 사용자는 알 수 없도록 프로그래머가 고의로 포함시킨 자기 자신을 복사하지 않는 명령어들의 조합이라고 정의된다. 고의로 포함시켰다는 점에서 프로그램의 버그(bug)와 다르며, 자신을 복사하지 않는다는 점에서 바이러스나 웜과도 약간 다르다.

악성 코드와 혼동되는 것으로 유해가능 프로그램(potentially unwanted program)과 스파이웨어(spyware)가 있다. 유해가능 프로그램은 악의적인 목적으로 제작되지 않았지만 다른 악성코드나 타인에 의해 악용될 수 있어 주의가 필요한 프로그램이다. 이런 종류의 프로그램은 기능적으로는 악성코드와 유사하지만 상용으로 판매되거나 단독으로는 피해를 끼칠 수 없는 것이 대부분이다. 대표적인 것으로 원격제어(RAT, Remote Access Tool) 프로그램, 키로거(Keylogger) 프로그램, 취약점 검색 프로그램 등이 있다.

'reverse engineering > malicious analysis' 카테고리의 다른 글

| 컴퓨터 바이러스 (1) | 2012.04.20 |

|---|